Soluciones Ironchip para Gerentes de TI

Control sin esfuerzo, seguridad sin concesiones.

Ironchip capacita a los gestores de TI para simplificar la gestión de identidades, mejorar la seguridad y reducir la carga operativa. Eliminamos las complejidades de las contraseñas, proporcionando una experiencia fluida y segura tanto para el personal de TI como para los usuarios finales.

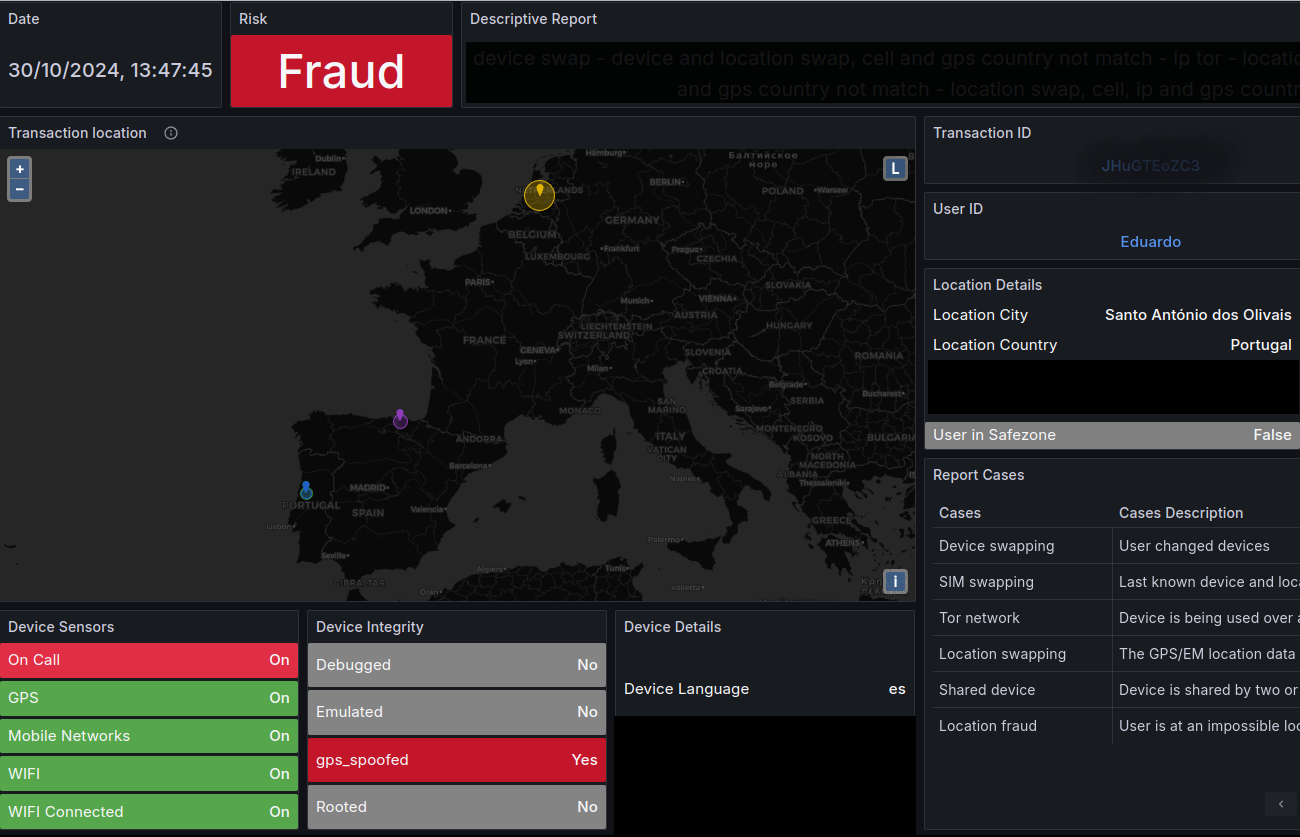

Detección y respuesta ante amenazas de intrusión

Defensa automatizada, carga operativa reducida

Investigar y responder manualmente a incidentes de fraude consume mucho tiempo y recursos. La detección de fraude basada en la localización de Ironchip automatiza este proceso, ofreciendo:

- Detección y prevención automatizada de fraude: Identificar y bloquear actividades fraudulentas en tiempo real, minimizando la intervención manual.

- Reducción del tiempo de investigación: Proporciona datos forenses detallados para agilizar las investigaciones.

- Mejora de la eficiencia operativa: Libera a los equipos de seguridad para que se concentren en otras tareas críticas.

- Visibilidad de amenazas en tiempo real: Proporciona una visión clara de los posibles riesgos de fraude.

- Capacidades de respuesta automatizada: Bloquea automáticamente las actividades sospechosas, minimizando el daño.

- Reducción de falsos positivos: Minimiza las interrupciones para los usuarios legítimos.

- Integración con SIEM y otras herramientas de seguridad: Permite el intercambio de datos y la colaboración de manera fluida.

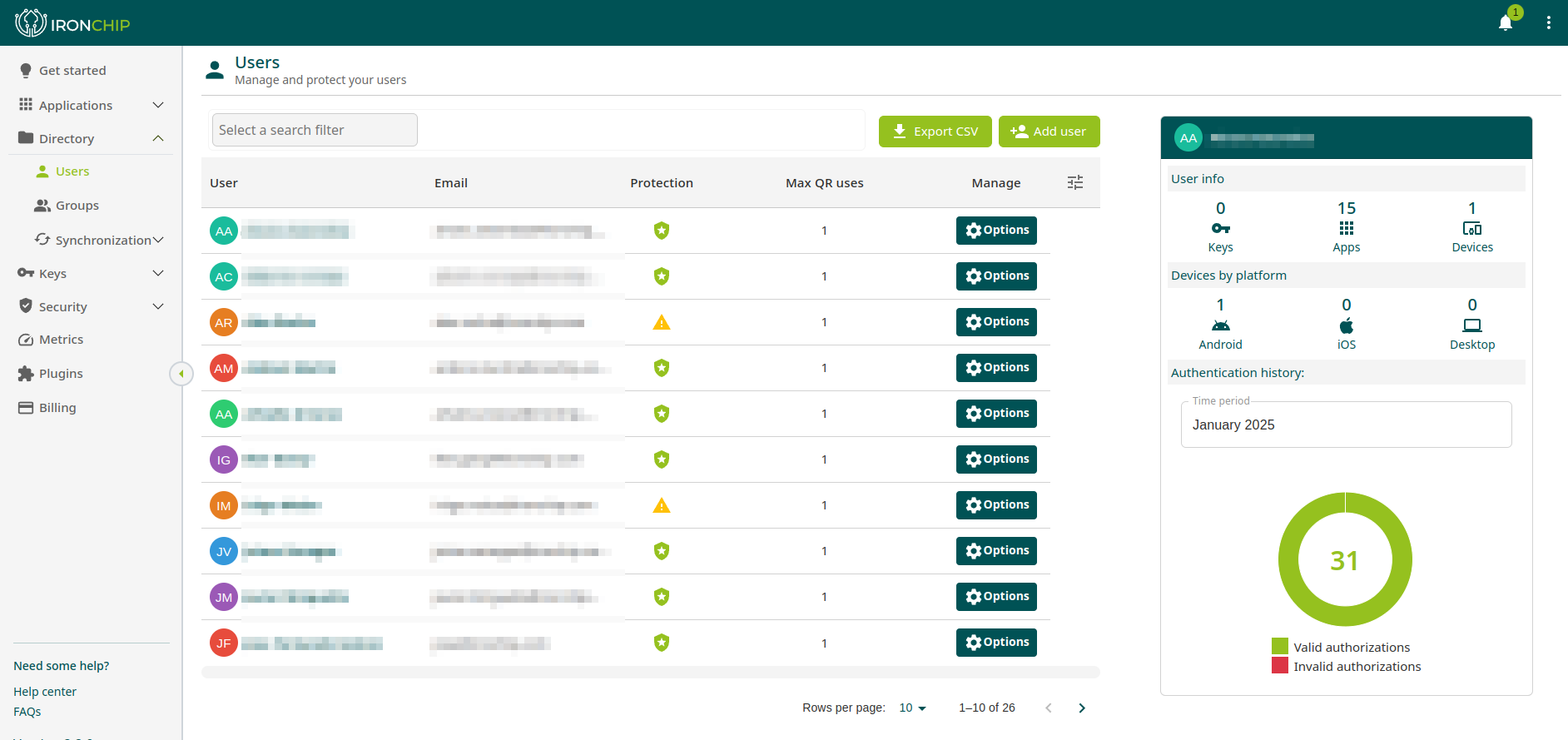

Identidad

Acceso optimizado, gestión simplificada.

La gestión de contraseñas es un dolor de cabeza constante para los departamentos de TI. Ironchip elimina esta carga con autenticación sin contraseña, ofreciendo:

- Gestión centralizada de identidades: Gestiona todas las identidades de los usuarios desde una única plataforma unificada.

- Eliminación de restablecimientos de contraseñas: Reduce los tickets de soporte técnico y libera recursos valiosos de TI.

- Integración fluida de usuarios: Simplifica el proceso de gestión del acceso de usuarios.

- Sin dependencia de teléfonos móviles para la autenticación (opcional): Ofrece métodos de autenticación alternativos para usuarios sin dispositivos móviles o en situaciones donde el acceso móvil está restringido.

- Opciones de implementación flexibles: Admite implementaciones locales, en la nube e híbridas para ajustarse a diversas infraestructuras de TI.

- Fácil integración: Se integra sin problemas con proveedores de identidad y aplicaciones existentes utilizando protocolos estándar.

- Control de acceso granular: Proporciona un control detallado sobre el acceso de los usuarios a los recursos.